แฮกเกอร์เกาหลีเหนือใช้ AI หลอก HR! ปลอมตัวเป็นวิศวกรแฝงตัวขโมย 2.8 พันล้าน เผยกระบวนการทั้งหมด

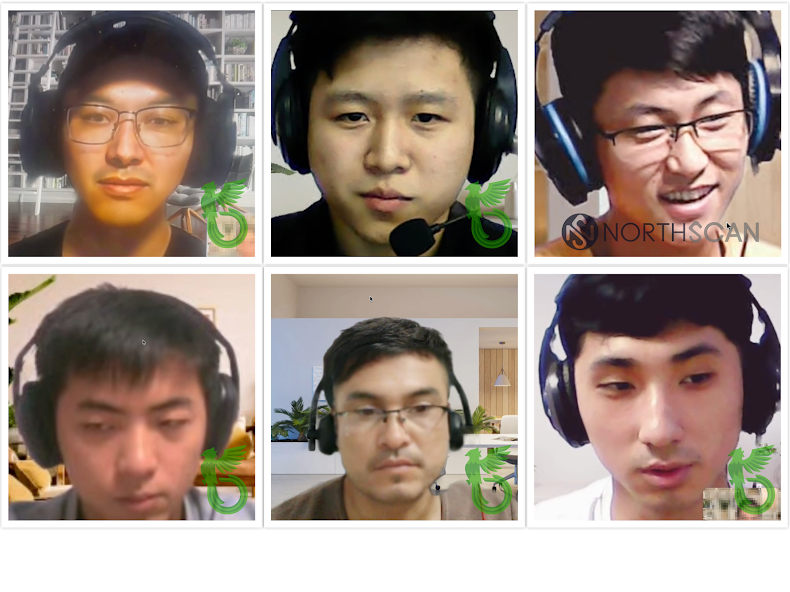

นักวิจัยด้านความปลอดภัย BCA LTD, NorthScan และ ANY.RUN ได้ติดตั้งฮันนีพ็อตล่อให้กลุ่ม Lazarus Group (千里馬師) ตกหลุมพราง พร้อมบันทึกวิดีโอการปฏิบัติการของแฮกเกอร์เกาหลีเหนือโดยปลอมแปลงเป็นโน้ตบุ๊กของนักพัฒนา วิดีโอแสดงให้เห็นเจ้าหน้าที่เกาหลีเหนือใช้เครื่องมือ AI สร้างคำตอบสัมภาษณ์ที่สมบูรณ์แบบ ปกปิดตำแหน่งและตั้งค่า Google Remote Desktop ด้วย PIN คงที่เพื่อควบคุมระยะยาว มุ่งเน้นสร้างภาพลักษณ์พนักงานตัวอย่างมากกว่าจะโจมตีทันที

อาชญากรรมไซเบอร์ 2.8 พันล้านดอลลาร์กลายเป็นเสาหลักเศรษฐกิจเกาหลีเหนือ

เหตุการณ์นี้เป็นเพียงส่วนหนึ่งของระบบอุตสาหกรรมขนาดใหญ่ที่เปลี่ยนการหลอกลวงการจ้างงานให้เป็นแหล่งรายได้หลักของระบอบถูกคว่ำบาตร คณะกรรมการติดตามการคว่ำบาตรพหุภาคีประเมินล่าสุด องค์กรที่เกี่ยวข้องกับเปียงยางได้ขโมยสินทรัพย์ดิจิทัลประมาณ 2,830 ล้านดอลลาร์ในช่วงปี 2024 ถึงกันยายน 2025 ตัวเลขนี้คิดเป็นราวหนึ่งในสามของรายได้เงินตราต่างประเทศของเกาหลีเหนือ แสดงให้เห็นว่าการขโมยทางไซเบอร์กลายเป็นยุทธศาสตร์เศรษฐกิจระดับรัฐ

มูลค่า 2,830 ล้านดอลลาร์มีขนาดเทียบเท่า GDP รายปีของประเทศเล็กๆ หลายประเทศ เงินจำนวนนี้ถูกนำไปสนับสนุนโครงการอาวุธนิวเคลียร์และขีปนาวุธของเกาหลีเหนือ ทำให้การจัดการกับแฮกเกอร์เกาหลีเหนือไม่ใช่แค่ปัญหาความปลอดภัยไซเบอร์ แต่เป็นประเด็นด้านความมั่นคงระหว่างประเทศ กระทรวงการคลังสหรัฐ, FBI และหน่วยงานบังคับใช้กฎหมายหลายประเทศต่างจัดให้การติดตามและสกัดกั้นอาชญากรรมไซเบอร์เกาหลีเหนือเป็นลำดับความสำคัญ

เมื่อการคว่ำบาตรระหว่างประเทศตัดเส้นทางการค้าปกติของเกาหลีเหนือ อาชญากรรมไซเบอร์จึงกลายเป็นวิธีการสำคัญในการหารายได้สกุลต่างประเทศ แตกต่างจากการลักลอบค้าอาวุธหรือยาเสพติดแบบเดิม อาชญากรรมไซเบอร์มีต้นทุนต่ำ ความเสี่ยงน้อย และผลตอบแทนสูงมาก ทีมแฮกเกอร์เกาหลีเหนือที่ได้รับการฝึกฝน เพียงแค่มีคอมพิวเตอร์กับอินเทอร์เน็ต ก็สามารถขโมยเงินหลายล้านดอลลาร์จากที่ใดก็ได้ทั่วโลก

การดำเนินงานในลักษณะอุตสาหกรรมระดับรัฐนี้แสดงให้เห็นว่าเกาหลีเหนือมองอาชญากรรมไซเบอร์เป็นทรัพยากรเชิงยุทธศาสตร์ Lazarus Group และ 千里馬師 ไม่ใช่แค่กลุ่มอิสระ แต่เป็นทหารประจำการที่ได้รับการฝึกอบรมจากรัฐ รับเงินเดือนรัฐบาล และได้รับมอบหมายเป้าหมายชัดเจน ปฏิบัติการของพวกเขาถูกวางแผนอย่างพิถีพิถัน ตั้งแต่การเลือกเป้าหมาย ปลอมแปลงตัวตน เทคนิคการเจาะระบบ จนถึงการฟอกเงิน โดยแต่ละขั้นตอนมีผู้เชี่ยวชาญดูแลเฉพาะทาง

4 ลักษณะสำคัญของอุตสาหกรรมอาชญากรรมไซเบอร์เกาหลีเหนือ

ระบบฝึกอบรมของรัฐ: คัดเลือกบุคลากรแฮกเกอร์ตั้งแต่มัธยมต้น ฝึกทักษะเทคนิคและภาษาอย่างมืออาชีพ

การกระจายตัวทั่วโลก: แฮกเกอร์เกาหลีเหนือถูกส่งไปยังจีน เอเชียตะวันออกเฉียงใต้ และรัสเซีย ลดความเสี่ยงการตามรอย

การแบ่งงานเป็นองค์กร: แต่ละกลุ่มรับผิดชอบเจาะระบบ โจมตี ฟอกเงิน เพิ่มประสิทธิภาพ

การบริหารแบบเป้าหมาย: ทุกกลุ่มมีเป้าหมายการขโมยประจำปีชัดเจน ผู้ทำงานสำเร็จได้รับรางวัล

กุมภาพันธ์ 2025 มีการโจมตี CEX รายใหญ่ ยืนยันประสิทธิภาพของการโจมตีแบบ “ปัจจัยมนุษย์” ในกรณีนั้น แฮกเกอร์เกาหลีเหนือในกลุ่ม TraderTraitor ใช้ข้อมูลรับรองภายในที่ถูกขโมย ปลอมการโอนเงินภายนอกให้เป็นการโอนสินทรัพย์ภายใน จนควบคุม Smart Contract ของ cold wallet ได้ CEX แห่งนั้นสูญเงินกว่า 1,400 ล้านดอลลาร์ กลายเป็นคดีขโมยคริปโตเดี่ยวที่ใหญ่ที่สุดในประวัติศาสตร์

การใช้เครื่องมือ AI เป็นอาวุธ: เปลี่ยนจากเครื่องมือเพิ่มประสิทธิภาพเป็นอาวุธโจมตี

(ที่มา: BCA LTD)

การที่แฮกเกอร์เกาหลีเหนือใช้เครื่องมือ AI เพื่อเพิ่มศักยภาพในการโจมตีเป็นสิ่งที่น่ากังวลที่สุดที่ค้นพบจากปฏิบัติการฮันนีพ็อต พวกเขาใช้ซอฟต์แวร์อัตโนมัติถูกกฎหมาย เช่น Simplify Copilot และ AiApply สร้างคำตอบสัมภาษณ์อย่างสมบูรณ์แบบและกรอกใบสมัครเป็นจำนวนมาก เดิมทีเครื่องมือเหล่านี้มีไว้ช่วยผู้หางานให้มีประสิทธิภาพ แต่ตอนนี้กลายเป็นอาวุธให้สายลับเกาหลีเหนือแทรกซึมผ่านระบบสรรหาบุคลากร

Simplify Copilot สร้างจดหมายสมัครงานและเรซูเม่ที่ปรับแต่งตามคำอธิบายงานโดยอัตโนมัติ ส่วน AiApply จำลองการตอบคำถามสัมภาษณ์เชิงเทคนิคเหมือนมนุษย์ แฮกเกอร์เกาหลีเหนือผสานเครื่องมือเหล่านี้กับตัวตนวิศวกรอเมริกัน (ที่ขโมยมา) จนสร้างใบสมัครที่แทบไร้ที่ติ ฝ่าย HR เห็นเรซูเม่สมบูรณ์ สัมภาษณ์ลื่นไหล มีข้อมูลตัวตนจริง จึงไม่มีเหตุผลให้สงสัย

การนำเครื่องมือ productivity ของตะวันตกมาใช้เช่นนี้สะท้อนเทรนด์การอัปเกรดที่น่ากังวล แสดงให้เห็นว่ารัฐกำลังใช้ AI ที่ออกแบบมาเพื่อช่วยงาน HR มาทำลายมันเอง และเผยให้เห็นความสองด้านของ AI: เครื่องมือเดียวกันทั้งเพิ่มประสิทธิภาพและกลายเป็นอาวุธโจมตีได้ องค์กรที่ใช้ AI สำหรับสรรหาบุคลากรต้องตระหนักถึงความเสี่ยงที่เครื่องมือเหล่านี้อาจถูกใช้ในทางร้าย

การสืบสวนพบว่าแฮกเกอร์เกาหลีเหนือปิดบังตำแหน่งด้วยการเปลี่ยนเส้นทางทราฟฟิก และใช้บริการบนเบราว์เซอร์เพื่อจัดการรหัส 2FA ที่เกี่ยวข้องกับตัวตนที่ขโมยมา วิธีการเหล่านี้แสดงถึงความเข้าใจลึกซึ้งในมาตรการความปลอดภัยของบริษัทตะวันตก การหลบเลี่ยงการตรวจสอบตำแหน่ง, การใช้บริการเบราว์เซอร์สำหรับ 2FA และข้อมูลตัวตนจริงผสานกันเป็นระบบปกปิดที่สมบูรณ์

เป้าหมายสูงสุดไม่ใช่การทำลายเป้าหมายทันที แต่คือการควบคุมระยะยาว เจ้าหน้าที่ปฏิบัติการตั้ง Google Remote Desktop พร้อม PIN ถาวรด้วย PowerShell เพื่อให้ต่อให้เจ้าของเครื่องถอนสิทธิ์ ก็ยังควบคุมเครื่องเป้าหมายได้ต่อไป กลไก backdoor นี้แสดงถึงความอดทนและการวางแผนระยะยาวของแฮกเกอร์เกาหลีเหนือ พวกเขาใช้เวลาหลายเดือนสร้างความไว้วางใจเพียงเพื่อรอเวลาที่เหมาะสมยึดระบบโดยสมบูรณ์

บันทึกจริงจากฮันนีพ็อตเปิดเผย attack chain และแนวคิดรับมือ

(ที่มา: NorthScan)

นักวิจัยด้านความปลอดภัยล่อเจ้าหน้าที่เกาหลีเหนือเข้าสู่ “โน้ตบุ๊กนักพัฒนาที่ฝังกับดัก” และบันทึกการกระทำด้วยกล้องถ่ายวิดีโอ ทีมจาก BCA LTD, NorthScan และแพลตฟอร์มวิเคราะห์มัลแวร์ ANY.RUN เก็บข้อมูลการวิวัฒนาการของอาชญากรรมไซเบอร์ที่ได้รับการสนับสนุนจากรัฐแบบเรียลไทม์ ปฏิบัติการฮันนีพ็อตนี้เปิดมุมมองที่ไม่เคยมีมาก่อนต่อ attack chain ของแฮกเกอร์เกาหลีเหนือ

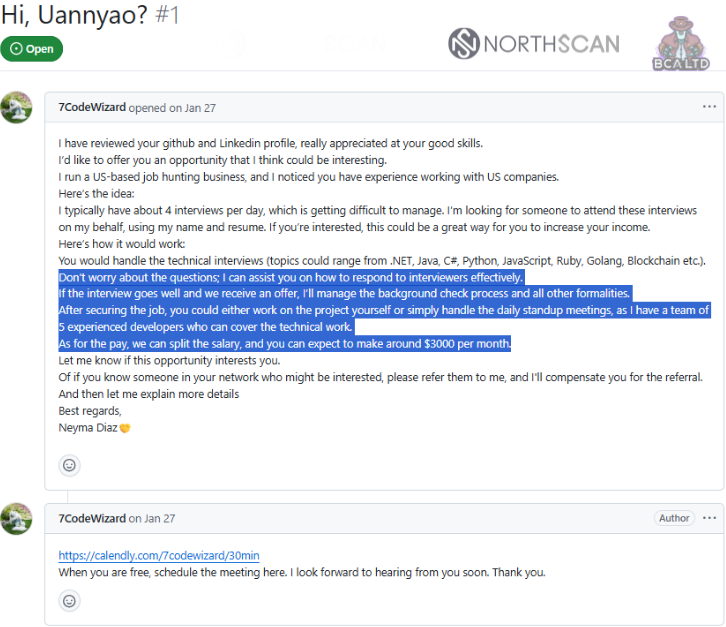

ปฏิบัติการเริ่มต้นจากนักวิจัยสร้างตัวตนนักพัฒนาและรับคำเชิญสัมภาษณ์จาก “Aaron” ผู้รับสมัครที่ใช้นามแฝง รายนี้ไม่ได้ติดตั้งมัลแวร์แบบเดิม แต่ชักชวนให้เป้าหมายยอมรับระบบ remote work ซึ่งเป็นเรื่องปกติในสายงาน Web3 เมื่อให้อำนาจเข้าถึงโน้ตบุ๊กแก่เจ้าหน้าที่เกาหลีเหนือ พวกเขาไม่ได้ใช้ช่องโหว่โค้ด แต่เน้นสร้างภาพลักษณ์พนักงานต้นแบบ

วิดีโอนี้เปิดให้วงการเห็นชัดเจนที่สุดว่า หน่วย千里馬師 โดยเฉพาะอย่างยิ่งของกองทัพไซเบอร์เกาหลีเหนือ ใช้การสมัครงานโดยตรงกับฝ่าย HR ของประเทศเป้าหมายเพื่อเลี่ยงไฟร์วอลล์แบบเดิม 千里馬師 (Chollima) คือหน่วยไซเบอร์รบชั้นแนวหน้าของเกาหลีเหนือ ชื่อมาจากม้าในตำนานที่แสดงถึงความเร็วและประสิทธิภาพ ทำหน้าที่เจาะสถาบันการเงินและบริษัทคริปโตโดยเฉพาะ

โดยแก่นแท้แล้ว พวกเขาไม่ได้พยายามเจาะกระเป๋าสตางค์ทันที แต่สร้างตัวเองให้เป็น insider ที่ไว้ใจได้เพื่อรับสิทธิ์เข้าถึงระบบภายในและแดชบอร์ดคลาวด์ พวกเขารันโปรแกรมวินิจฉัยระบบ ตรวจสอบฮาร์ดแวร์ ทำงานพัฒนาปกติ เข้าร่วมประชุมทีม แสดงตนเป็น remote employee ที่ขยันขันแข็งและมืออาชีพ ความอดทนและความสามารถในการปลอมตัวเช่นนี้เป็นอันตรายมาก เพราะองค์กรแทบไม่สามารถตรวจจับภัยคุกคามในระยะเริ่มต้นได้เลย

6 ขั้นตอน attack chain ของแฮกเกอร์เกาหลีเหนือ

เตรียมตัวตน: ขโมยหรือซื้อเอกสารตัวตนและบัญชี LinkedIn ของวิศวกรอเมริกันจริง

สมัครงานด้วย AI: ใช้ Simplify Copilot และ AiApply สร้างใบสมัครและคำตอบสัมภาษณ์ที่สมบูรณ์แบบ

ผ่านสัมภาษณ์: แสดงความสามารถทางเทคนิคจริงและพูดอังกฤษคล่อง

สร้างความไว้วางใจ: ช่วงแรกทำงานอย่างมืออาชีพ รับผิดชอบงาน dev ที่ได้รับมอบหมาย

ฝัง backdoor: ติดตั้ง Google Remote Desktop หรือกลไกควบคุมระยะยาวอื่นๆ

รอจังหวะ: แฝงตัวอย่างอดทนจนได้สิทธิ์ระบบหรือกระเป๋าสตางค์ที่สำคัญ

จาก KYC สู่ KYE: การเปลี่ยนแปลง paradigm ด้านการป้องกันขององค์กร

การเติบโตของ social engineering สร้างวิกฤตความรับผิดชอบให้กับอุตสาหกรรมสินทรัพย์ดิจิทัล ต้นปีนี้บริษัทความปลอดภัยอย่าง Huntress และ Silent Push ได้บันทึกเครือข่ายบริษัทปลอม เช่น BlockNovas และ SoftGlide ซึ่งมีทะเบียนบริษัทอเมริกันที่ถูกต้องและโปรไฟล์ LinkedIn ที่น่าเชื่อถือ บริษัทเหล่านี้ใช้การทดสอบเทคนิคเป็นข้ออ้าง หลอกให้นักพัฒนา install สคริปต์อันตราย

สำหรับเจ้าหน้าที่ compliance และ CISO ความท้าทายได้เปลี่ยนไปแล้ว เดิมที “รู้จักลูกค้า” (KYC) เน้นที่ลูกค้า แต่ขั้นตอนของ Lazarus ต้องการมาตรฐาน “รู้จักพนักงาน” (KYE) ที่เข้มข้น paradigm นี้บังคับให้องค์กรต้องทบทวนกระบวนการสรรหาและบริหารพนักงานใหม่ทั้งหมด

กระทรวงยุติธรรมสหรัฐฯ เริ่มปราบปราม fraud IT ประเภทนี้แล้ว ยึดทรัพย์ได้ 7.74 ล้านดอลลาร์ แต่การตรวจจับยังล่าช้ากว่ามาก 7.74 ล้านดอลลาร์เทียบกับมูลค่าขโมย 2,830 ล้านดอลลาร์เป็นเพียงยอดภูเขาน้ำแข็ง สะท้อนประสิทธิภาพการบังคับใช้ที่จำกัด เครือข่ายแฮกเกอร์เกาหลีเหนือกระจายไปหลายประเทศ อาศัยความ 익นามของคริปโตและความสามารถข้ามพรมแดน ทำให้ติดตามและดำเนินคดีได้ยากยิ่ง

ดังที่ปฏิบัติการล่อจับของ BCA LTD แสดงให้เห็น วิธีเดียวที่จะจับอาชญากรเหล่านี้อาจคือการเปลี่ยนจากการป้องกันแบบรับเป็นรุก หลอกล่อให้อาชญากรเผยเทคนิคในสภาพแวดล้อมที่ควบคุมได้ก่อนที่พวกเขาจะเข้าควบคุมเงินทุนจริง กลยุทธ์ป้องกันเชิงรุกแบบนี้คือตัวแทนของการเปลี่ยนแปลงครั้งใหญ่ในการคิดด้าน cybersecurity จากการสร้างกำแพงสู่การวางกับดัก

5 มาตรการ KYE สำคัญสำหรับบริษัทคริปโต

สัมภาษณ์วิดีโอหลายรอบ: ต้องเปิดกล้อง สังเกต micro-expression และรายละเอียดสิ่งแวดล้อม

ยืนยันทักษะเทคนิคแบบ real-time: ทดสอบเขียนโค้ดสด ไม่ใช่ดูแค่ portfolio

ตรวจสอบประวัติลึก: ติดต่ออดีตนายจ้าง ตรวจสอบวุฒิการศึกษาและเช็คประวัติ social media อย่างละเอียด

ให้สิทธิ์แบบค่อยเป็นค่อยไป: พนักงานใหม่เข้าถึงระบบไม่สำคัญก่อน ค่อยๆ เพิ่มสิทธิ์เมื่อผ่านการตรวจสอบ

มอนิเตอร์พฤติกรรมผิดปกติ: ตรวจจับเครื่องมือปกปิดตำแหน่ง เวลางานผิดปกติ และการติดตั้งเครื่องมือที่น่าสงสัย

ความสำเร็จของกลยุทธ์ฮันนีพ็อตแสดงให้เห็นว่า เผชิญหน้าภัยคุกคามไซเบอร์ระดับรัฐ การป้องกันแบบเดิมไม่พอ องค์กรต้องรุกกลับ วางระบบล่อจับเพื่อดึงดูดและระบุภัยคุกคาม เมื่อแฮกเกอร์เกาหลีเหนือคิดว่าตนเองเจาะสำเร็จ จริงๆ แล้วกำลังเปิดเผยเครื่องมือ เทคนิค และกระบวนการ (TTPs) อันมีค่าสำหรับชุมชนความปลอดภัย

ในมุมกว้าง เหตุการณ์นี้เน้นให้เห็นความท้าทายด้านความปลอดภัยยุค remote work เมื่อทีมกระจายทั่วโลกและไม่เคยเจอกันจริง การยืนยันตัวตนของแต่ละคนเป็นประเด็นสำคัญ อุตสาหกรรมคริปโตด้วยมูลค่าสินทรัพย์สูงและวัฒนธรรม remote work จึงเป็นเป้าหมายหลักของแฮกเกอร์เกาหลีเหนือ องค์กรต้องสร้างกระบวนการยืนยันและมอนิเตอร์พนักงานอย่างเข้ม แม้ยังต้องรักษาความยืดหยุ่นของ remote work